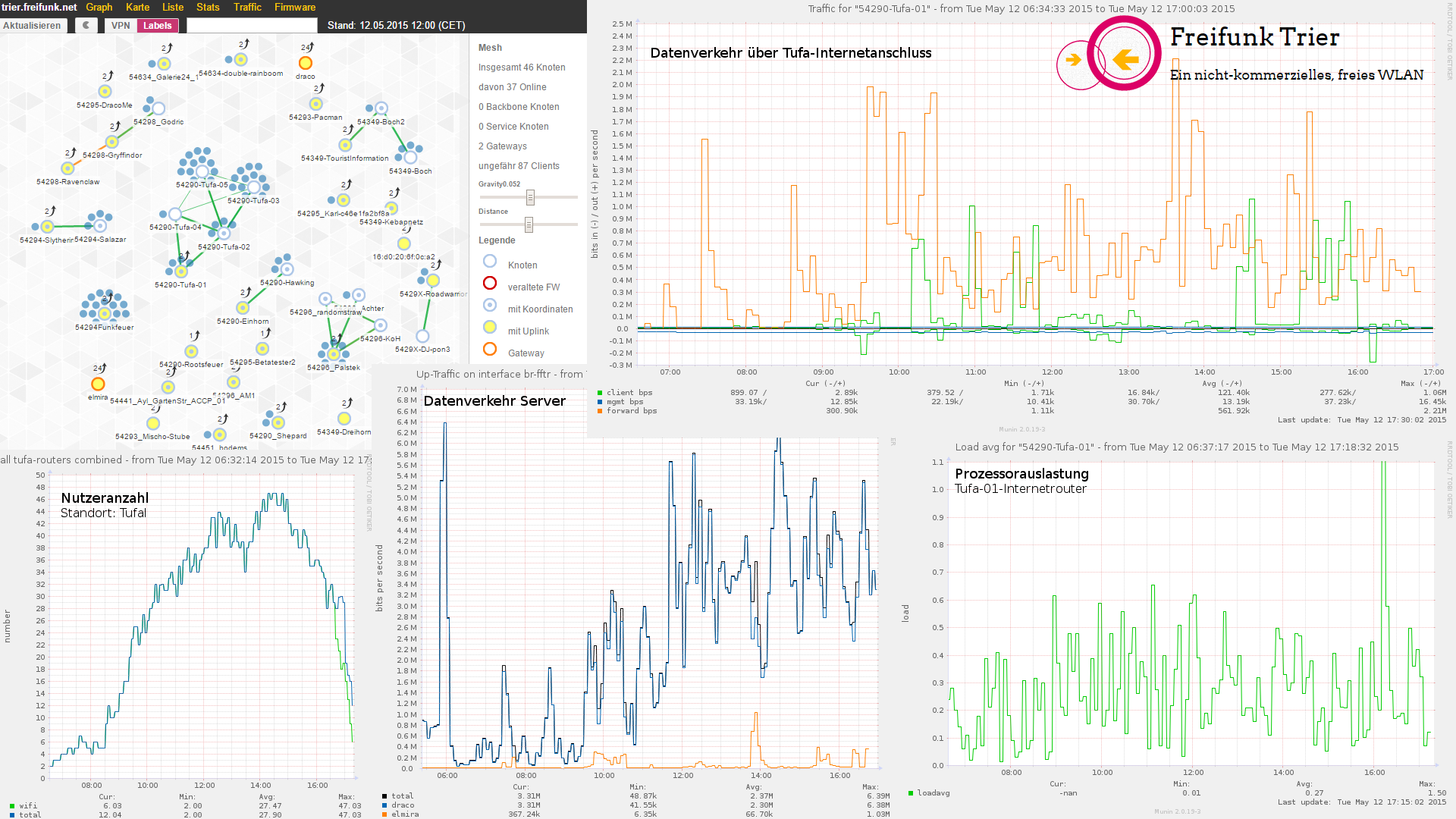

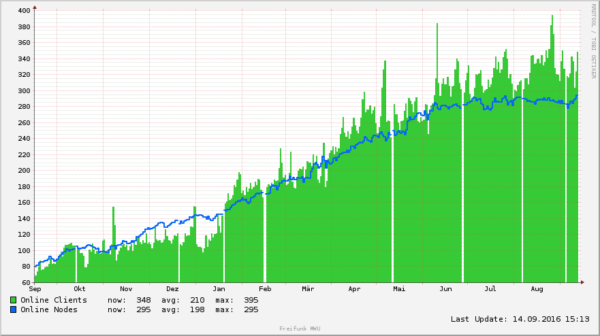

Wir wollen weiter wachsen und müssen uns der Tatsache stellen, dass größere Netze auch einen größeren Traffic-Overhead bedeuten. Das würde unweigerlich dazu führen, dass wir bald mit jedem hinzukommenden Router ein wenig langsamer werden, weil immer größere Datenmengen im Netz nur noch dazu gebraucht werden, um die Infrastruktur zu managen und somit unseren Clients nicht mehr zur Verfügung stehen.

Diesem Szenario wollen wir rechtzeitig mit neuen Verwaltungsstrukturen in unserem Netz entgegenwirken. Ein probates Mittel in vielen anderen Communities sind die Einführung von “Hoods”.

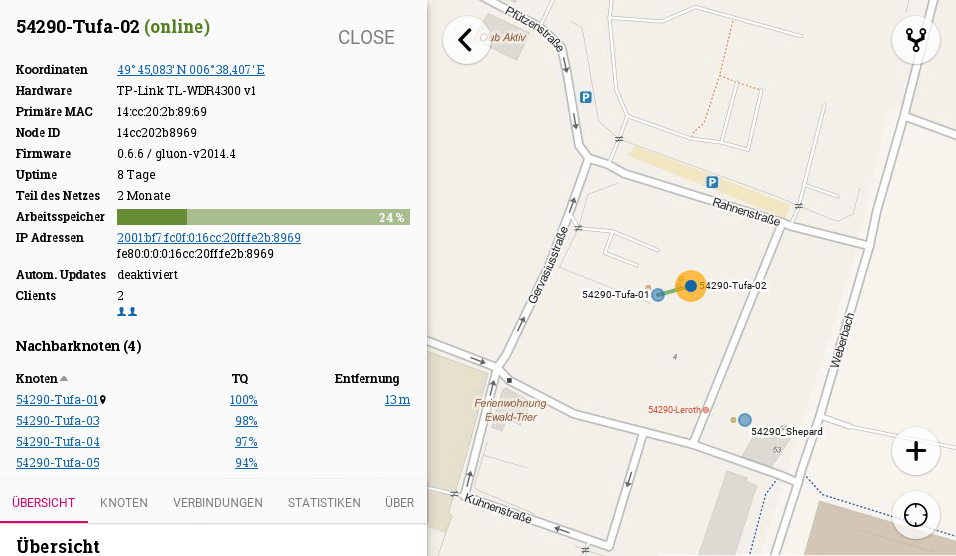

Hoods oder auch “Netz-Segmente” sind strukturierte, voneinander abgegegrenzte Bereiche einer gemeinsamen Freifunk-Community. Diese mindern den Traffic-Overhead des Gesamtnetzes enorm.

Wir haben uns in den letzten Monaten viele Gedanken über mögliche Strukturen in unserem Netz gemacht und sind zu dem Ergebnis gekommen:

- wir werden Netzsegemente bei uns ebenfalls einführen (Endausbau: 16 Stück)

- wir wollen, dass jedes Gateway auch jedes Segment betreuen kann

- wir wollen vermeiden für jedes Segment eine eigene Gluon-Version zu erstellen

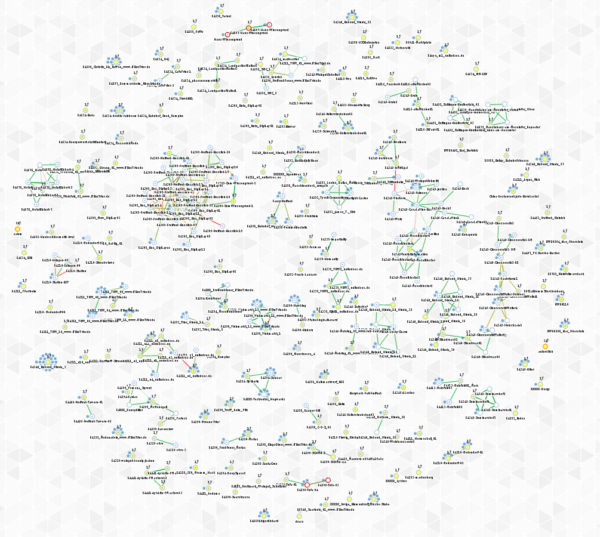

Unsere Gateways sind in den vergangenen Monaten mehrfach umstrukturiert worden. Zum einen haben wir in Berlin 2 Gateways, die unseren IPv4-Traffic jetzt direkt ausleiten ins Internet. Danach wurden alle anderen Gateways degradiert und arbeiten den Gateways in Berlin nur noch zu, haben weder einen eigenen Uplink ins Internet, keinen DHCP-/RA-Service, kein DNS, noch eine eigene tinc- und BGP-Session. In einem weiteren Schritt haben wir auf allen GWs für jedes geplante Segment eine Bridge, eine Fastd-Instanz und je einem BATMAN-Interface aufgerüstet. Die Verbindung der GWs untereinander erfolgt mit jeweils 5 Fastd-Tunneln. Diese Zahl wird in Zukunft mit jedem weitern Netzsegment steigen.

Derzeit sind noch alle Knoten im Netzsegment “00” unterwegs. Mit dem neuen Firmwareupdate “0.9.0+tackin” bekommt jeder Router eine neue Knfiguration, die ihm überhaupt erst ermöglicht, an den neuen Netzsegmenten teilzunehmen. Sobald wir die Vorbereitungen zum “Go” für die Segmente abgeschlossen haben, werden wir auf unseren GWs steuern, welcher Router sich in welches Netzsegment integrieren wird (und wirklich NUR dort). Eure Router werden das automatisch erledigen, es gibt nichts was ihr tun müsst … sofern euer Router das besagte Update auch installiert hat.

Alle Router, die ältere Software nutzen und einen Uplink haben, werden danach dann keine Verbindung mehr zu unserem GW aufbauen können. … Sorry!

Ein Risiko bleibt

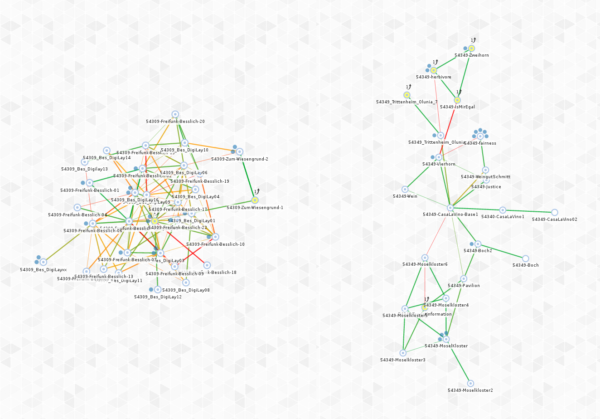

Die Segmente/Hoods haben allerdings immer ein Risiko. Es ist nicht ausgeschlossen, dass ein User (absichtlich oder unbeabsichtigt) zwei Router betreibt, die untereinander verbunden sind, aber in zwei unterschiedlichen Netzsegementen eingebucht sind. Dieses “bridging” bringt die Netze durcheinander und führt zu massenhaftem unsinnigem Traffic. Dem könnten wir begegnen, indem wir für jedes Segment auch eine eigene Gluon-Version erzeugen, die dann verhindern soll, dass die beiden Problem-Router sich überhaupt untereinander verbinden können.

Ich vertraue jedoch erst einmal darauf, dass dieses Problem bei uns nicht oder nur sehr sehr selten auftritt, sodass der Aufwand einer eigenen Gluon-Version in keinem Verhältnis dazu stehen würde. Wenn sich zeigt, dass Maßnahmen nötig sind, werden die Router, die an dem Bridging beteiligt waren, dauerhaft von unseren GWs ausgesperrt. Im Extremfall, werden wir auch eigene Gluonversionen einführen.

Wir werden die Segmente anhand der Hostnamen festlegen. Dabei nutzen wir die PLZ um GEO-Regionen festzulegen indem ein Segment arbeitet. Daher war in der Vergangenheit die Angabe der PLZ erwünscht. Das bedeutet: ihr dürft NIE zwei Router mit unterschiedlichen PLZ gemeinsam nebeneinander mit uplink betreiben – auch und besonders nicht testweise.

- Solltet ihr für einen anderen Ort einen Router vorbereiten, dann darf dieser Router zwar testweise gerne im WLAN-Mesh teilnehmen, Ihr dürft aber keinen Uplink zu unserem GW mit diesem Router zulassen.

- Sollte sich der Aufstellort ändern, brauchen wir die Info damit wir ggfl. das Netzsegment dieses Routers anpassen

- Schickt uns den Key mit dem Hinweis, ab wann wir den eintragen sollen, damit ihr in Ruhe testen könnt, aber kein Bridging passieren kann

![configmode-supernodes[1]](http://freifunk.net/trier/wp-content/uploads/sites/22/2015/07/configmode-supernodes1-200x118.png)